流量分析

🎈

吐槽:这两题…是一题吧

场景:黑客通过钓鱼邮件得到企业统一认证账号;暴力破解企业web认证账户,并找到符合执行目标权限的用户

- 黑客的攻击ip是多少,被攻击的内网IP是多少? 数据采集D_eth0_NS_20160804_110958.pcap

- 哪些帐号被黑客窃取了(填写帐号名) 数据采集D_eth0_NS_20160804_110958.pcap,数据采集D_eth0_NS_20160804_110123.pcap

- 黑客的服务器ip是多少 数据采集D_eth0_NS_20160804_110958.pcap

- 黑客使用了什么工具? 数据采集D_eth0_NS_20160804_112232.pcap

- 黑客给哪2个帐号发送了钓鱼邮件? 数据采集D_eth0_NS_20160804_110123.pcap

- 黑客伪造的邮件标题和内容是什么? 数据采集D_eth0_NS_20160804_110123.pcap

- 黑客使用了哪个邮箱给员工发送了钓鱼邮件? 数据采集D_eth0_NS_20160804_110123.pcap

- 哪两个员工点开了黑客的email链接(填写员工email地址) 数据采集D_eth0_NS_20160804_110958.pcap

- 请指出黑客使用的扫描器指纹是什么?(简称) 数据采集D_eth0_NS_20160804_110958.pcap

0x01 数据采集D_eth0_NS_20160804_110958.pcap

数据采集D_eth0_NS_20160804_110958.pcap

统计会话-> IPV4 ,按包数量进行降序排序

可以大致得到整个包中的对话信息

同时,根据后面的分析

将 TCP 导出为表

统计-> HTTP -> 请求

可以得到的信息如下:

| 请求网址 | 收集得到的信息 |

|---|---|

| oa.t3sec.cc:8082 | /admin.php?ac=log&fileurl=member&type=4&page=1&name=a 可能存在sql 注入 |

| crm.t3sec.cc:8083 | /solr/admin 就存在一条请求 |

| crm.t3sec.cc:8081 | www.acunetix.wvs:443 等等 awvs 扫描器特征 |

| crm.t3sec.cc:8081 | 之后 由一堆 awvs对网站的扫描(目录和注入) |

| 172.16.61.206 | |

| 172.16.61.200:8888 | 正常 页面请求,如 /b__k___l___.mp4 |

| 172.16.61.199 | /login.php?do=logout |

| 172.16.61.199 | /inc/tmenu.php?table=menu&name=menuname&menuid=92 |

| 172.16.61.199 | /admin.php?ac=humancontract&fileurl=human&menuid=80 |

| 172.16.60.200:8090 | /webmail/login9.php |

| 172.16.60.200:8090 | /webmail/core/core.dll/cmd=18&fid=1&id=22&type=html&session=ANASG6Q8STzhanghongfei@t3sec.cc&name=view.html |

| 118.194.196.232:8090 | /webmail/core/core.dll/cmd=18&fid=1&id=11&type=html&session=5LZ1QB1DGUit@t3sec.cc&name=view.html |

| 118.194.196.232:8090 | /webmail/login9.php |

此外,也可以很清晰的观察到vulnweb.com、acunetix等特征,可以判断使用了awvs进行扫描

同时 http contains acunetix,得知 攻击者 IP 为 111.206.82.164

在利用上面得到的表,进行筛选得到结果

此外再对流量包查找 如http contains crm.t3sec.cc:8083,

得到,公网和内网端口映射关系

| 公网 | 内网 |

|---|---|

| oa.t3sec.cc:8082 | 172.16.61.199:80 |

| crm.t3sec.cc:8083 | 172.16.61.210:80 |

| crm.t3sec.cc:8081 | 172.16.61.206:80 |

| 118.194.196.232:8090 | 172.16.60.200:8090 |

之后对黑客登录的账户进行查找

- 站点

oa.t3sec.cc:8082

查找条件为(http contains oa.t3sec.cc:8082)&& (http contains login)

看不出放回正确的回显,或者说我太菜了 555

从这两组数据中,可以得知黑客知道以下用户信息

| username | password |

|---|---|

| lixiaofei | lixiaofei |

| admin | admin888 |

- 站点

crm.t3sec.cc:8083

排除

- 站点

crm.t3sec.cc:8083

查询 (http contains crm.t3sec.cc:8081 ) && (http contains login) ,得到近 2 万条……

对其中一条请求,根据回显中的set-Cookie:alert=a:1:{s:5:"error";a:1:{i:0;s:15:"请先登录...";}} 可以推断为爆破

暂时找不到 密码正确时的回显

- 站点

172.16.61.200:8888

排除

- 站点

172.16.61.199

此处 有172.16.61.1 IP 进行登录

得到正确回显的账户如下

| username | password |

|---|---|

| lixiaofei | lixiaofei |

| admin | admin888 |

- 站点

172.16.60.200:8090

查询((http contains 172.16.60.200:8090 ) ) && ( (http contains login) or frame.len == 545)

得到192.160.0.0域内用户登录信息

如下:

- 站点

(http contains 118.194.196.232:8090 )

nice,只有33条

得到信息如下:

| user | domain | password |

|---|---|---|

| it | t3sec.cc | netentsec@123 |

此外,该包还有 sqlmap的特征

tcp contains sqlmap

0x02 数据采集D_eth0_NS_20160804_110123.pcap

很让人感到意外的是ip.src == 111.206.82.164 && http 查找后的包,居然只有 条,😑 是有内网IP吗。

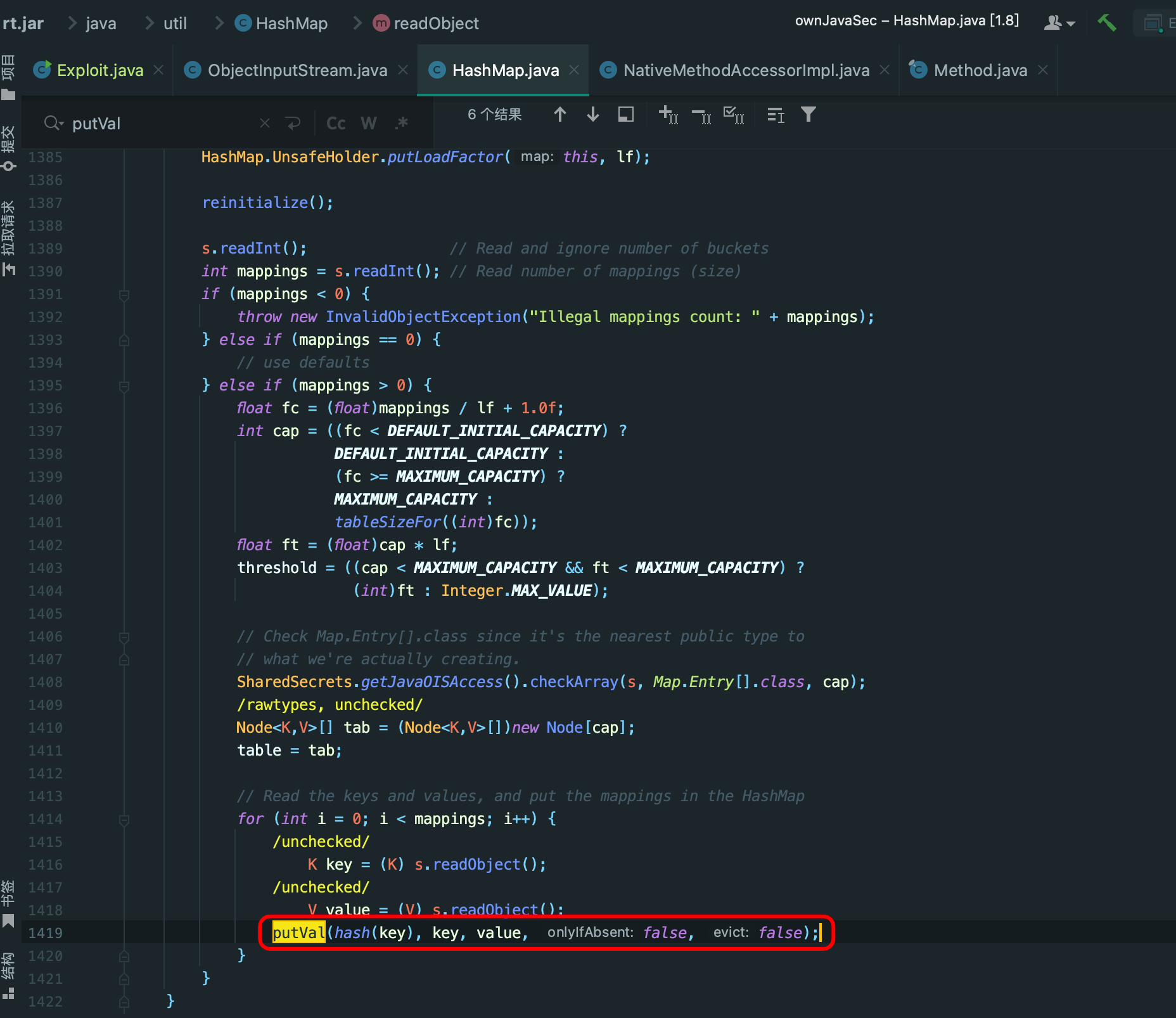

会不会黑客用了MSF 这类工具,毕竟 之前

111.206.82.164对端口扫描到 3389(远程桌面的服务端口)、143(IMAP)、7001(weblogic)、25(SMTP)巧了 MSF没成,但SMTP成了

| 请求网址 | 得到的信息 |

|---|---|

| 172.16.61.206 | /index.php?m=customer&a=edit&id=42 |

| 172.16.61.200:8888 | /b__k___l___.mp4 |

| 172.16.61.199 | /admin.php?ac=document&fileurl=knowledge&type=1&menuid=24 |

| 172.16.60.200:8090 | /webmail/core/core.dll/cmd=18&fid=1&id=10&type=html&session=L3TIZB55UTliyanguang@t3sec.cc&name=view.html |

| 172.16.60.101 | /pages/UI.php |

| 118.194.196.232:8090 | /webmail/client/mail/index.php?module=view&action=mail-read&mailbox=1&mail=17 |

| 118.194.196.232:8083 | /index.php?m=vote&c=index&a=show&action=js&subjectid=1&type=3 |

对25(SMTP) 服务进行检查, tcp.port == 25 反显 48条

莫名感动

注意的是 65.55.34.146 并不是黑客IP,这个应该是outlook

内容:

大致解码脚本

- 标题

from email.header import decode_header

for s, c in decode_header("=?gb2312?B?z7XNs8n9vLYgx+u087zS16LS4g==?="):

print(s.decode(c))

# 系统升级 请大家注意

- 内容

邮件内容如下:

大家好。

鉴于公司网络架构改动,部分应用需要升级,旧版本mail、oa、crm等系统逐步将替换,请大家登录http://118.194.196.232:8084/get.php 填写自己的帐号以便配合系统升级。

谢谢大家!

也可以直接将流量包内容保存到xx.eml,再用outlook打开

方法参考于:

https://blog.csdn.net/zhaoweikid/article/details/1634766

师傅的操作是真滴骚

此外,对第一个包(0x01 数据采集D_eth0_NS_20160804_110958.pcap)进行tcp.port == 25,也会找到一组数据

内容如下:

通过ip.src == 111.206.82.164 && http contains login,可以得知111.206.82.164 对三个用户进行了尝试登录

如下:

| user | password |

|---|---|

| lixiaofeng | lixiaofeng |

| it | it |

| lixiaofei | lixiaofei |

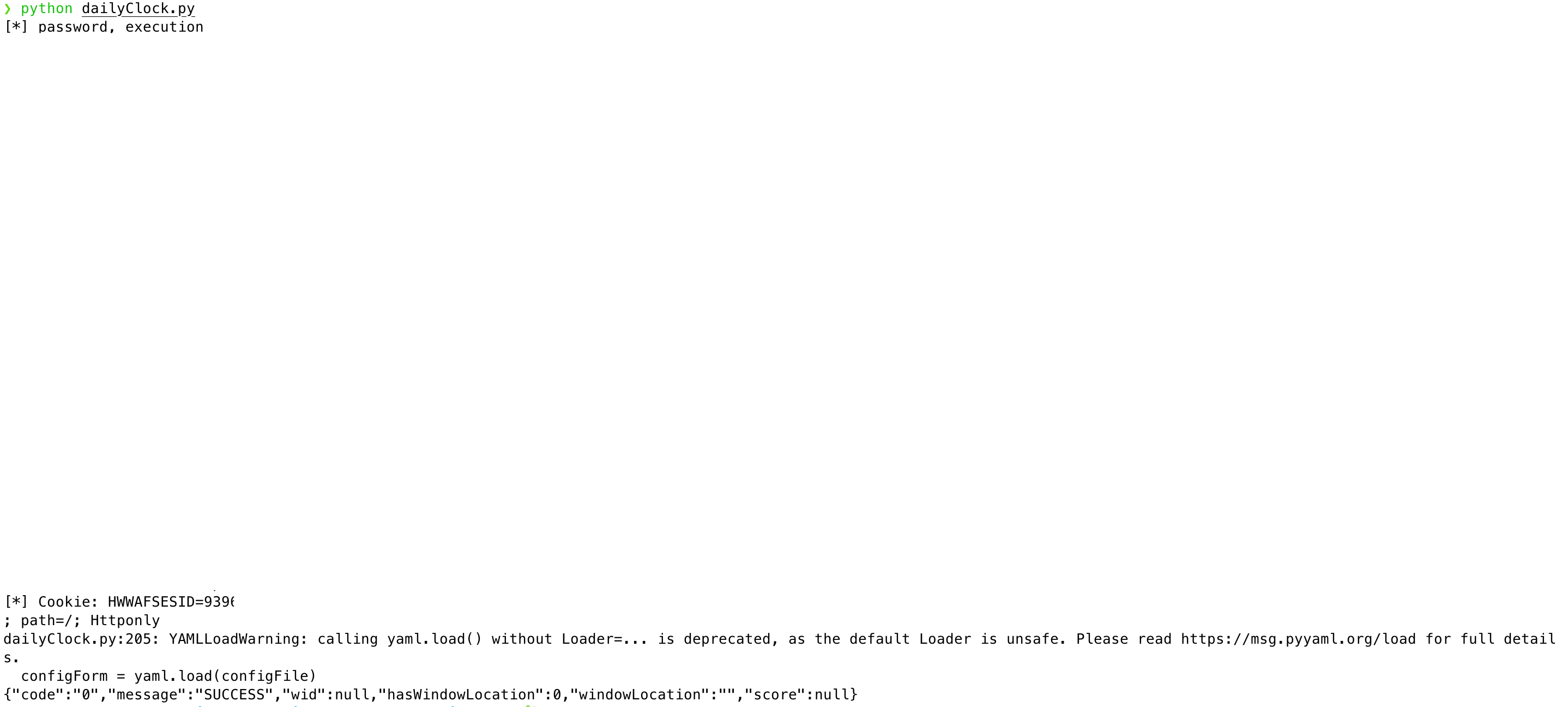

根据反显,得知黑客成功登录的用户是lixiaofei@lixiaofei

最后根据邮件,因为邮件中黑客引诱用户访问 get.php,则再第一个包进行查找

(http contains get.php )

在结果中找到

得知 it@t3sec.cc和lixiaofei@t3sec.cc进行了访问

结论

- 黑客的攻击ip是多少,被攻击的内网IP是多少? 数据采集D_eth0_NS_20160804_110958.pcap

攻击IP:

111.206.82.164

内网IP:

172.16.61.206 、172.16.61.200

- 哪些帐号被黑客窃取了(填写帐号名) 数据采集D_eth0_NS_20160804_110958.pcap,数据采集D_eth0_NS_20160804_110123.pcap

站点 oa.t3sec.cc:8082

| username | password |

|---|---|

| lixiaofei | lixiaofei |

| admin | admin888 |

站点 118.194.196.232:8090

| user | domain | password |

|---|---|---|

| it | t3sec.cc | netentsec@123 |

- 黑客的服务器ip是多少 数据采集D_eth0_NS_20160804_110958.pcap

111.206.82.164

- 黑客使用了什么工具? 数据采集D_eth0_NS_20160804_112232.pcap

根据上面分析,工具为 sqlmap和awvs

- 黑客给哪2个帐号发送了钓鱼邮件? 数据采集D_eth0_NS_20160804_110123.pcap

it@t3sec.cc 和 lixiaofei@t3sec.cc

- 黑客伪造的邮件标题和内容是什么? 数据采集D_eth0_NS_20160804_110123.pcap

标题:

系统升级 请大家注意

内容:

大家好。

鉴于公司网络架构改动,部分应用需要升级,旧版本mail、oa、crm等系统逐步将替换,请大家登录http://118.194.196.232:8084/get.php 填写自己的帐号以便配合系统升级。

谢谢大家!

- 黑客使用了哪个邮箱给员工发送了钓鱼邮件? 数据采集D_eth0_NS_20160804_110123.pcap

再D_eth0_NS_20160804_110123.pcap中,黑客使用 xsser@live.cn

- 哪两个员工点开了黑客的email链接(填写员工email地址) 数据采集D_eth0_NS_20160804_110958.pcap

这个有点没明白

it@t3sec.cc和lixiaofei@t3sec.cc

- 请指出黑客使用的扫描器指纹是什么?(简称) 数据采集D_eth0_NS_20160804_110958.pcap

| 扫描器指纹 | 扫描器 |

|---|---|

vulnweb, acunetix | awvs |

sqlmap | sqlmap |

后记:

感觉自己思路还是有点乱,😥😥😥

学长🐂🍺

您好,想学习一下这个练习题,请问从哪能下到原始题目和数据包啊?方便发给我一份么,QQ1452707064,十分感谢

学长太强了,已抄袭🥰