CodeQL – Own Notes – Part One

Created from 2024-04-25. 环境部署 brew install codeql # 检测安装成功 codeql --version # Output # CodeQL command-line toolchain rel…

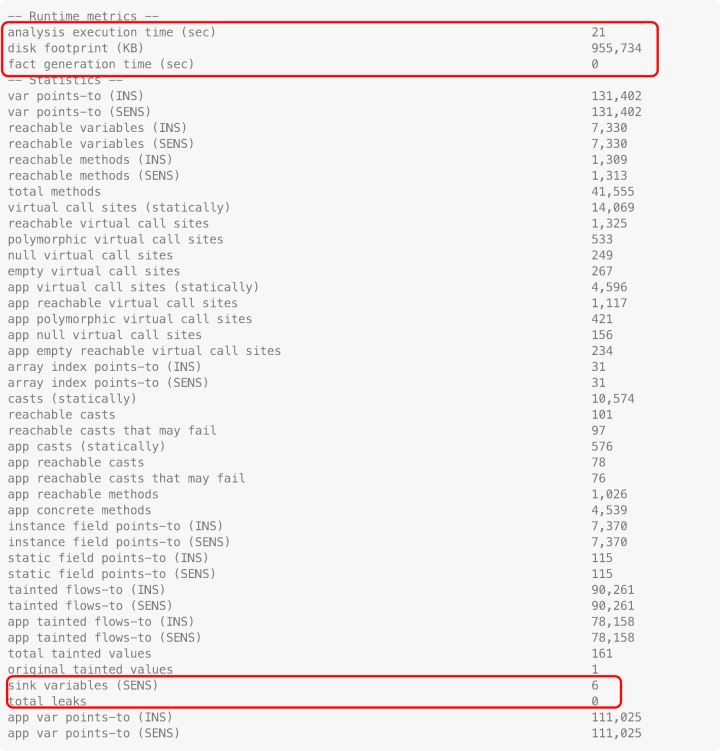

Doop Notes – Java binary static analysis tool

Doop Notes Written from June 2023. Doop Output: Installation and Usage 项目地址 yanniss / doop — Bitbucket plast-lab/doop-mi…

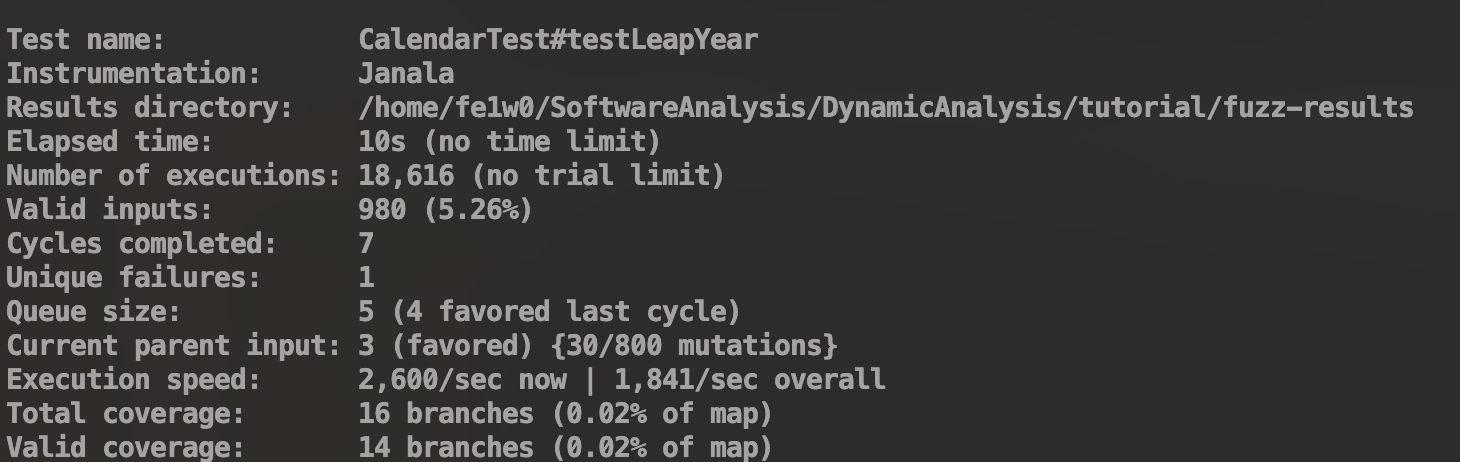

从 0 到 1 的 JQF 笔记 – Blog

Souffle – Some Notes

Note – joern

References Tutorial: Fuzzing with Zest · rohanpadhye/JQF Wiki (github.com) Writing a JQF test · rohanpadhye/JQF Wiki (gi…

补充之前没有太了解的一些 tricks,添加一下examples和description。 若是该文中没有提及的,推荐参考 官方Docs 还望见谅 总体上的语法: Program | Soufflé • A Datalog Synthesi…

Introduction 基本操作 安装过程按照Docs中的: ./joern-install.sh --interactive 之后进入安装目录,./joern 项目管理 // 导入项目 importCode(inputPath=&quo…

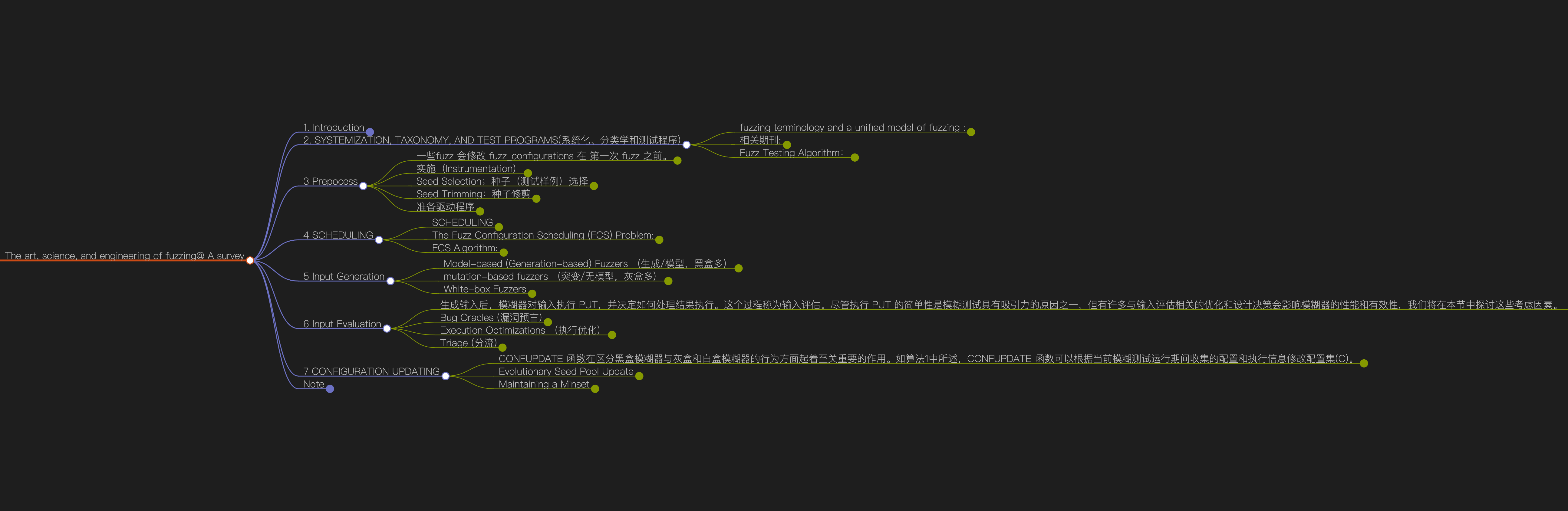

The art, science, and engineering of fuzzing@ A survey

1. Introduction Prominent vendors employ fuzzing as part of their secure development practices. More recently, security …

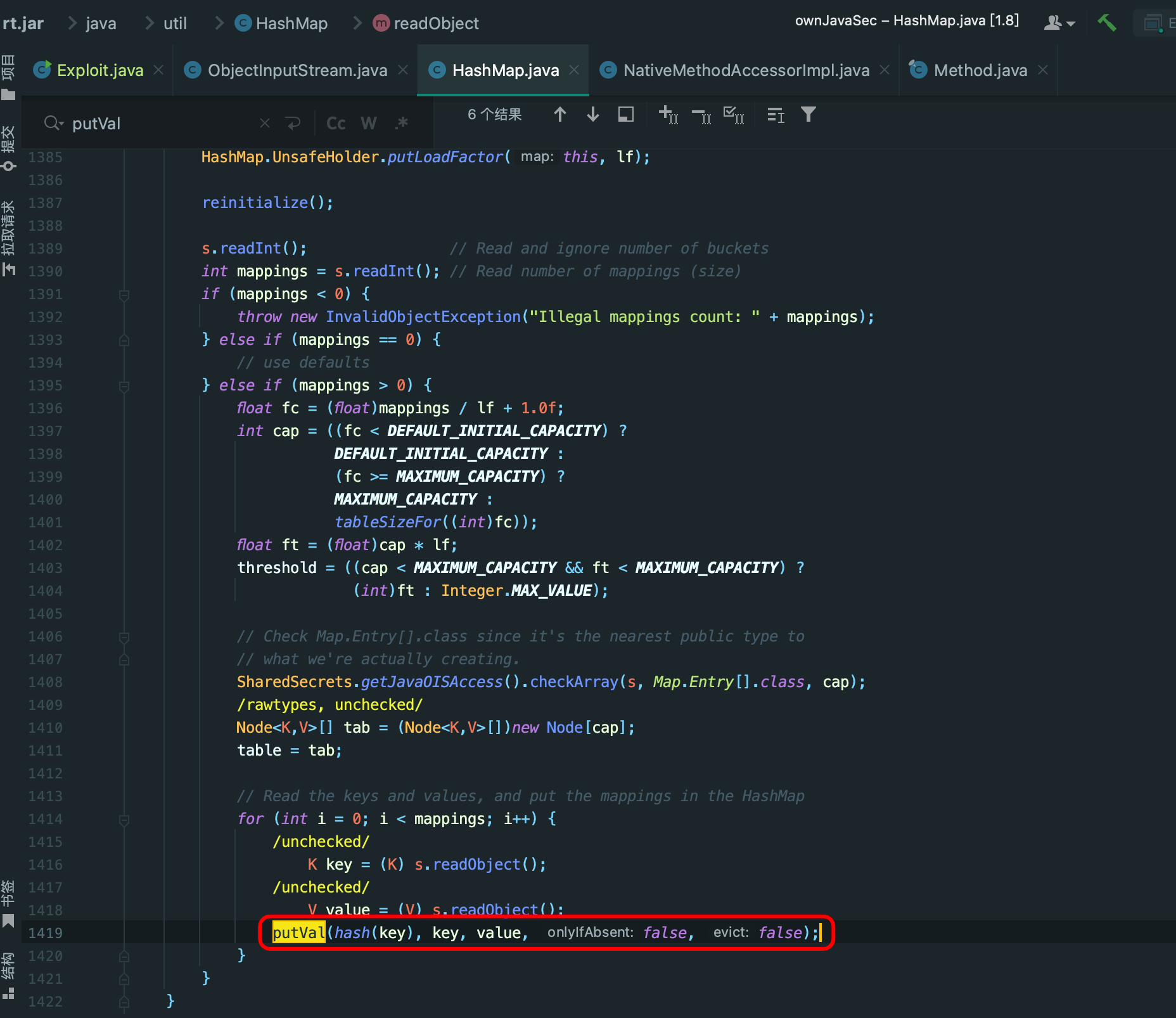

URLDNS and CCs unserialize chains

个人Notes,不具备分享性 本文目的: URLDNS and CCs unserialize chains 补充反序列化知识 URLDNS 利用条件 JDK 版本 : 无限制 依赖限制 : 无限制 Gadget Chain * Gadge…

嗅探工具开发(作业报告)

实验要求 本次实验的要求是实现嗅探工具,且相关要求如下: 可以能规范解析常见协议的数据包 能完整显示请求从发起到结束的交互过程 嗅探工具能够根据协议类型、端口、地址等信息来进行筛选 拥有操作界面,便于使用 同时,本次实验的其他需求如下: 具…

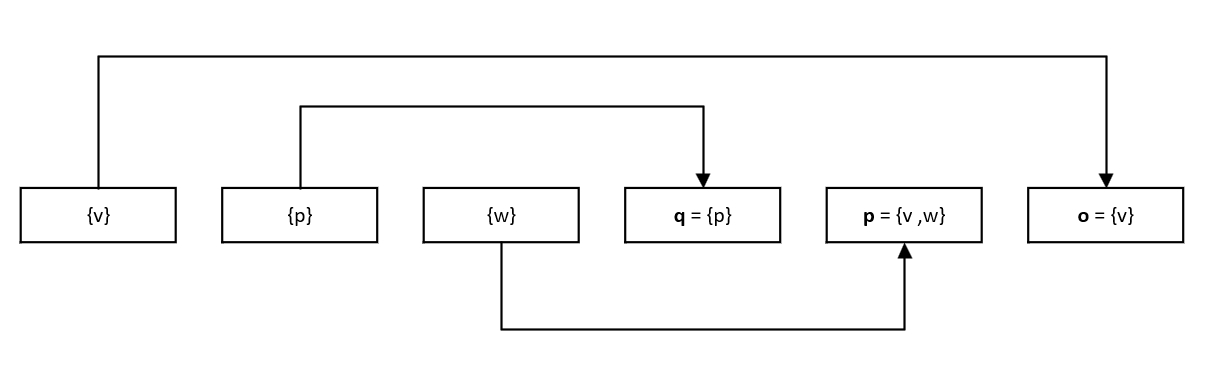

指针分析算法 – Andersen算法

1. 问题背景 随着计算机技术的发展,当前的软件系统的规模和复杂度不断提高,一般采用动态程序分析或静态程序分析,对软件系统进行分析,包含漏洞检测、错误检测、并行优化等方面。在分析C/C++(Java)等程序时,静态分析技术首先需要解决如何解…

【论文阅读】Progressive Scrutiny@ Incremental Detection of UBI bugs in the Linux Kernel

Abstract 中文 Linux 内核更新频繁,更新过程会提供新的特性和提供代码补丁,但也会引入新的代码问题和安全问题。同时,当前的工具中虽然具有静态检测漏洞的能力,但由于完整的分析会缺乏时效性,无法跟上Linux更新频率。针对这个问题,…